Исследователи говорят, что продвинутая хакерская группа использует специально разработанные хакерские инструменты, дорогие комплекты для наблюдения, мобильные вредоносные программы и оборудование для перехвата радиосвязи, чтобы шпионить за казахстанскими целями.

Китайский поставщик кибербезопасности Qihoo 360 опубликовал в пятницу отчет разоблачающий хакерские операции, нацеленные на страну Казахстан.

В число целей входили отдельные лица и организации, охватывающие все сферы жизни, такие как правительственные учреждения, военные, иностранные дипломаты, исследователи, журналисты, частные компании, сектор образования, религиозные деятели, правительственные диссиденты и иностранные дипломаты.

Кампания, по словам Qihoo 360, была широкой, и, похоже, ее провела организация, обладающая значительными ресурсами, и обладающая возможностями разрабатывать свои частные инструменты взлома, покупать дорогие шпионские программы на рынке видеонаблюдения и даже вкладывать средства в радиоаппаратуру перехвата связи.

Признаки указывают на то, что некоторые атаки основывались на отправке целями тщательно созданных электронных писем с вредоносными вложениями (spear-phishing), в то время как другие полагались на физический доступ к устройствам, предлагая использовать полевых оперативников, развернутых в Казахстане.

ЗНАКОМЬТЕСЬ, ЗОЛОТОЙ СОКОЛ

Исследователи Qihoo назвали группу, стоящую за этой обширной кампанией Golden Falcon (или APT-C-34). Китайский поставщик услуг безопасности заявил, что группа была новой, но когда ZDNet обратился к Касперскому, нам сказали, что Golden Falcon, по-видимому, является еще одним названием DustSquad, организации кибершпионажа, которая активна с 2017 года.

Единственный отчет, подробно описывающий его предыдущие операции взлома, относится к 2018 году, когда он был замечен с использованием фишинг-писем, которые приводят пользователей к зашитой вредоносным программам версии Telegram.

Как и атаки, задокументированные Qihoo на этой неделе, атаки 2018 года также были направлены на Казахстан, но использовали другой тип вредоносного ПО.

Новый отчет Qihoo основан, главным образом, на данных, которые китайская компания получила после того, как получила доступ к одному из командно-контрольных серверов (C & C) Golden Falcon, откуда они получили оперативные данные о деятельности группы.

Здесь китайская фирма заявила, что обнаружила данные, полученные от зараженных жертв. Собранные данные касались в основном офисных документов, взятых со взломанных компьютеров.

Вся украденная информация была размещена в папках по городам, каждая папка города содержала данные на каждом зараженном хосте. Исследователи заявили, что нашли данные о жертвах, расположенных в Казахстане в 13 крупнейших городах и более.

Данные были зашифрованы, но исследователи сказали, что смогли их расшифровать. Внутри они также нашли доказательства того, что Золотой Сокол также шпионил за иностранными гражданами в стране — в качестве мишени Qihoo назвал китайских иностранных студентов и китайских дипломатов.

ДОРОГИЕ ХАКЕРСКИЕ ИНСТРУМЕНТЫ

Файлы на C & C‑сервере показали, какие типы хакерских инструментов использовала эта группа. Два инструмента выделялись. Первой была версия RCS (Remote Control System), комплект для наблюдения, продаваемый итальянским поставщиком HackingTeam. Вторым был закулисный троян по имени Гарпун (Гарпун на русском языке), который, похоже, был разработан самой группой.

Что касается использования RCS, то выделялось то, что Golden Falcon использовал новую версию RCS. Номер версии RCS важен, потому что в 2015 году хакер взломал, а затем пропустил все внутренние файлы HackingTeam, включая исходный код для RCS.

В то время номер версии RCS был 9,6. Согласно Qihoo, номер версии для экземпляров RCS, которые они нашли в распоряжении Golden Falcon, был 10.3, более новая версия, означая, что группа, скорее всего, купила более новую версию у своего дистрибьютора.

Но у Золотого Сокола был еще один мощный инструмент. Qihoo говорит, что группа использовала уникальный бэкдор, который не был замечен вне операций группы и, скорее всего, был их собственным созданием.

Китайский продавец сказал, что получил копию руководства по этому инструменту. Неясно, нашли ли они руководство на C & C‑сервере группы или получили его из другого источника. Руководство, однако, показывает хорошо разработанный инструмент с большим набором функций, наравне со многими из самых популярных на сегодняшний день троянских программ.

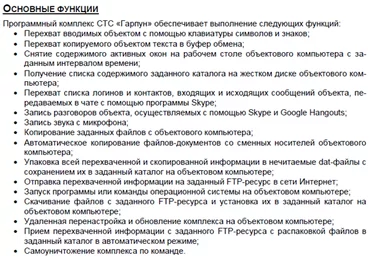

Особенности включают в себя:

- Keylogging

- Кража данных буфера обмена

- Сделать снимок активного окна через заданные интервалы

- Список содержимого данного каталога

- Получение логина Skype, список контактов и историю сообщений чата

- Получение Skype и Google Hangouts контактов и голосовые записи

- Запись звука через микрофон, прослушивание

- Копирование указанных файлов с целевого компьютера

- Автоматическое копирование файлов со съемного носителя

- Хранение всех перехваченных данных в зашифрованном файле данных, в указанном каталоге

- Отправка украденных данных на указанный FTP-сервер

- Запуск программы или команды операционной системы

- Загрузка файлов с данного FTP в определенный каталог

- Удаленная перенастройка и обновление компонентов

- Получение файлов данных с данного FTP и автоматическое извлечение файлов в указанный каталог

- Саморазрушение

Большинство функций, перечисленных выше, являются нормой для большинства бэкдор-троянов высокого уровня, обычно встречающихся в кибершпионаже на национальном уровне.

МОБИЛЬНОЕ ВРЕДОНОСНОЕ ПО

Но, исследователи Qihoo также обнаружили дополнительные файлы, такие как контракты, предположительно подписанные группой.

Важно отметить, что группы кибершпионажа не оставляют контракты на серверах C & C. Неясно, были ли эти контракты обнаружены на C & C‑сервере Golden Falcon или получены из других источников.

Один из этих контрактов, по-видимому, касается закупки мобильного инструментария для наблюдения, известного как Pegasus. Это мощный инструмент для взлома мобильных устройств с версиями для Android и iOS, продаваемый NSO Group.

Контракт предполагает, что Golden Eagle, по крайней мере, проявил интерес к приобретению инструментов наблюдения NSO на Android и iOS. Неясно, был ли контракт когда-либо завершен с продажей, поскольку Qihoo не нашел никаких доказательств Pegasus NSO вне контракта.

В любом случае, у Golden Eagle были возможности для мобильного взлома. Эта возможность была предоставлена с помощью вредоносного ПО Android, поставляемого HackingTeam.

Qihoo сказал, что вредоносное ПО, которое они проанализировали, включает 17 модулей с различными функциями: от прослушивания аудио до отслеживания истории браузера, от кражи журналов чата до отслеживания географического местоположения жертвы.

АППАРАТУРА РАДИОПЕРЕХВАТА

Второй набор контрактов показал, что Golden Falcon также приобрел оборудование у Yurion, московского оборонного подрядчика, который специализируется на радиоконтроле, прослушивании и другом коммуникационном оборудовании.

Опять же, Qihoo только поделилась подробностями о существовании контракта, но не смогла сказать, было ли оборудование куплено или использовано — так как такие возможности выходят за рамки инструментов, имеющихся в распоряжении обычной компании по разработке программного обеспечения для обеспечения безопасности.

ОТСЛЕЖИВАНИЕ УЧАСТНИКОВ?

Китайская фирма по кибербезопасности также заявила, что выследила нескольких членов «Золотого сокола» по деталям, оставленным в легальных цифровых подписях, предположительно найденных в контрактах, которые они обнаружили.

Исследователи сказали, что они отслеживали четырех участников Золотого Сокола и одну организацию.

Используя данные, оставленные без цензуры на скриншоте, предоставленном Qihoo, мы смогли отследить одного из членов группы по профилю LinkedIn, принадлежащему московскому программисту, которого китайская фирма назвала «техническим инженером» для Golden Falcon.

НЕТ ОФИЦИАЛЬНОГО ПРИЗНАНИЯ — НО МНОЖЕСТВО ТЕОРИЙ

Ни Qihoo, ни Kaspersky, в своем отчете за 2018 год, не делают никакой официальной ссылки на эту группу. Единственная деталь, которую они разделяли, заключалась в том, что это был русскоязычный APT (продвинутая постоянная угроза — технический термин, используемый для описания продвинутых хакерских подразделений, поддерживаемых государством).

Во время исследования этой статьи ZDNet попросил нескольких аналитиков высказать свое мнение.

Наиболее распространенные теории, которые мы слышали, заключались в том, что это «выглядит» как

(1) российская APT,

(2) разведывательная служба Казахстана, шпионящая за своими гражданами,

(3) российская наемная группа, выполняющая шпионаж для правительства Казахстана по требованию — - последние два являются наиболее распространенным ответом.

Однако следует отметить, что эти аргументы субъективны и не основаны на каких-либо фактических существенных доказательствах.

Использование программного обеспечения для наблюдения HackingTeam и расследование покупки возможностей мобильного взлома NSO Group действительно показывают, что это действительно может быть уполномоченный правоохранительный орган.

Тем не менее, Qihoo также отметил, что некоторые из целей (жертв) этой хакерской кампании были также китайскими правительственными чиновниками на северо-западе Китая, что означает, что если это были казахстанские правоохранительные органы, то они серьезно превысили свою юрисдикцию.

Отчет Qihoo Golden Falcon доступен здесь на китайском языке и здесь на английском, переведен с помощью Google Translate.

Отчет содержит дополнительную техническую информацию о вредоносном ПО, используемом в этих атаках, информацию, которую мы не включили в наше освещение, поскольку она была слишком технической.

Автор: By Catalin Cimpanu for Zero Day | November 23, 2019 — 08:00 GMT (08:00 GMT) | Topic: Security

Оригинал статьи: ZDNet